Oktaによるシングルサインオン

IDrive®e2 ユーザーはシングルサインオン (SSO) を使用してアカウントにアクセスできます。管理者は SAML 2.0 ID プロバイダ (IdP) を選択することで、追加のパスワードを覚えることなくIDrive®e2 にログインすることができます。

Oktaでシングルサインオン(SSO)をセットアップするには、管理者は以下のことを行う必要があります:

Okta Consoleでアプリを作成する

Oktaコンソールでアプリを作成し、SSO用のIDプロバイダとして使用する。

アプリを作成する、

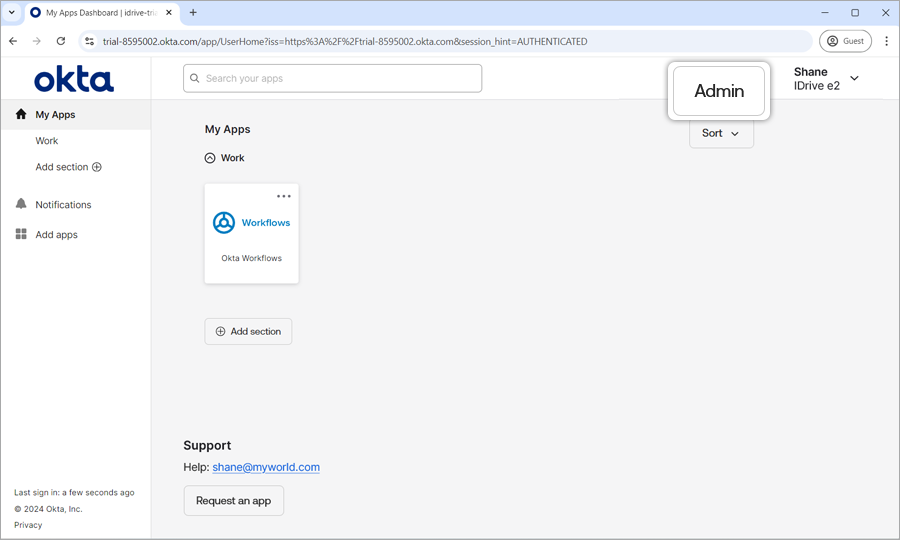

- Oktaアカウントの認証情報を使用してOktaコンソールにログインします。

- 管理者」をクリックして管理コンソールに移動します。

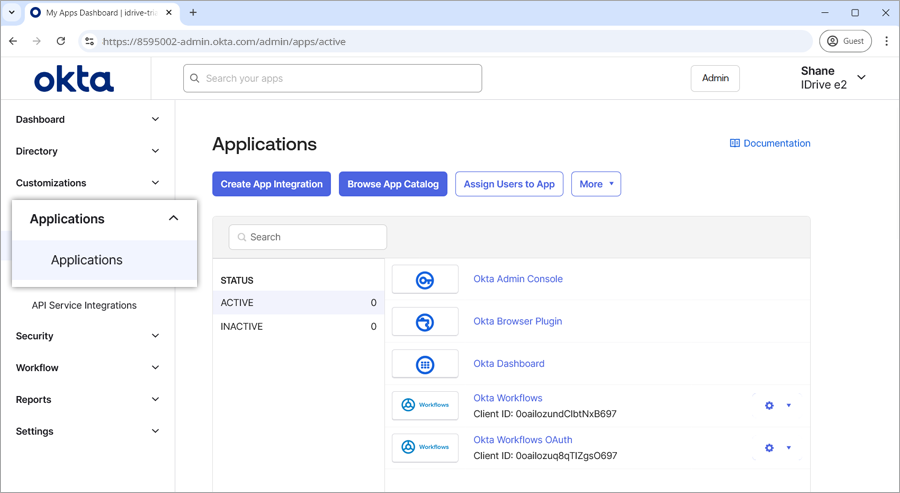

- ダッシュボード」>「アプリケーション」>「アプリケーション」を開きます。

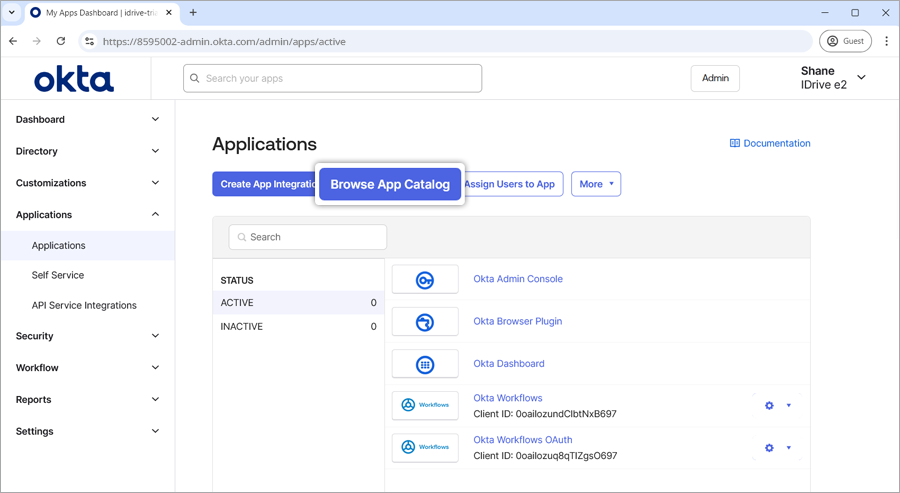

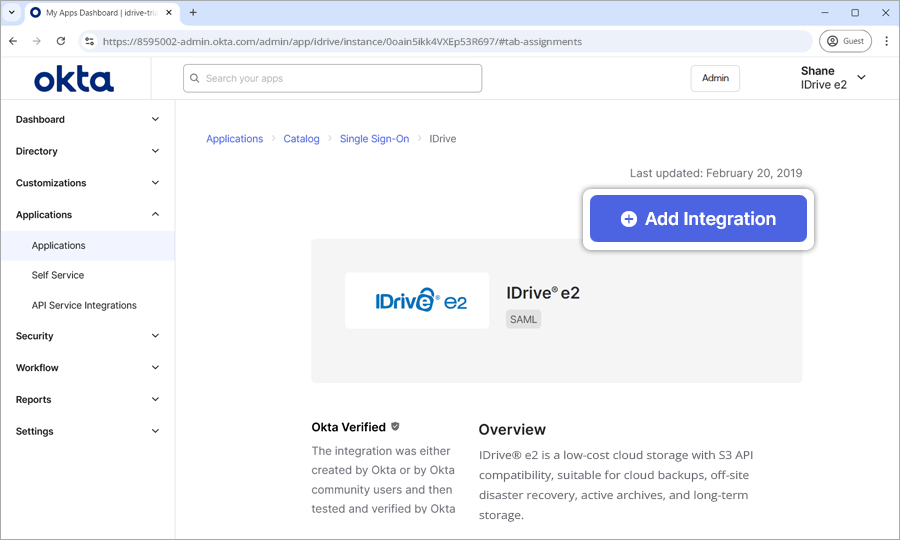

- Browse App Catalog」をクリックします。

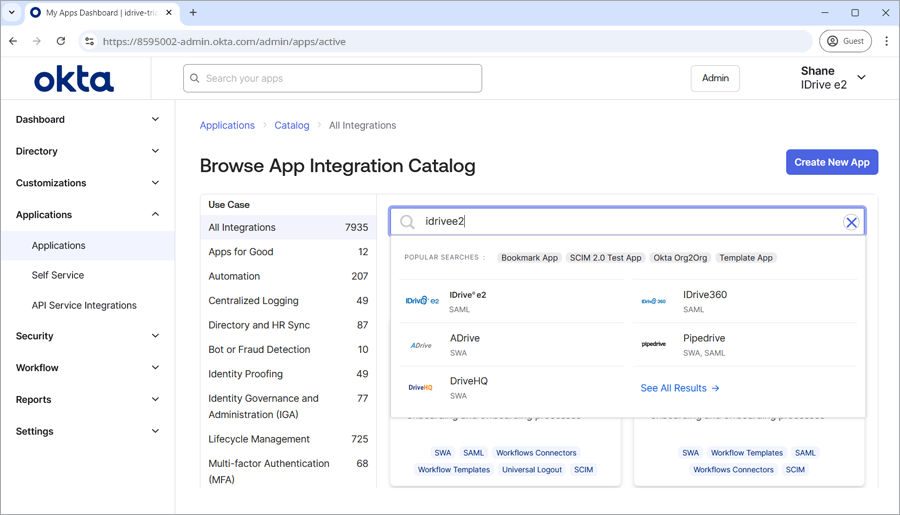

- IDriveに入る® 検索バーにe2。

- 統合の追加」をクリックします。

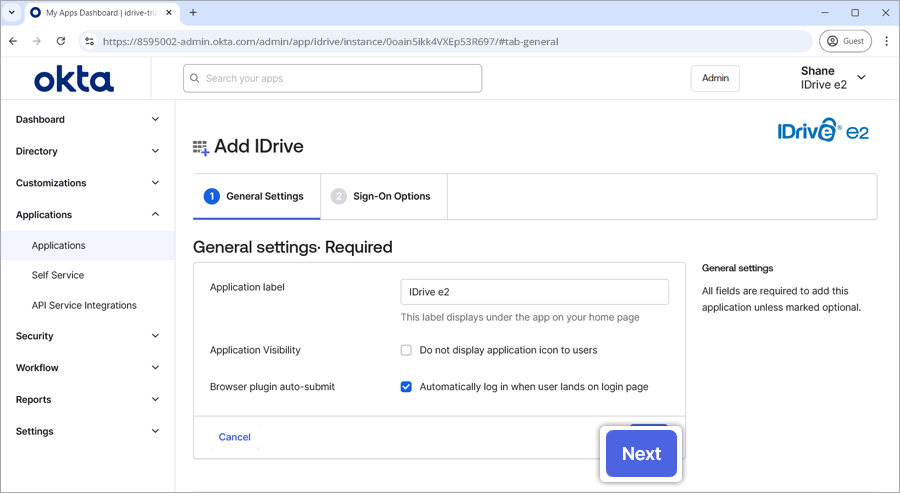

- 一般設定」に進み、「次へ」をクリックします。

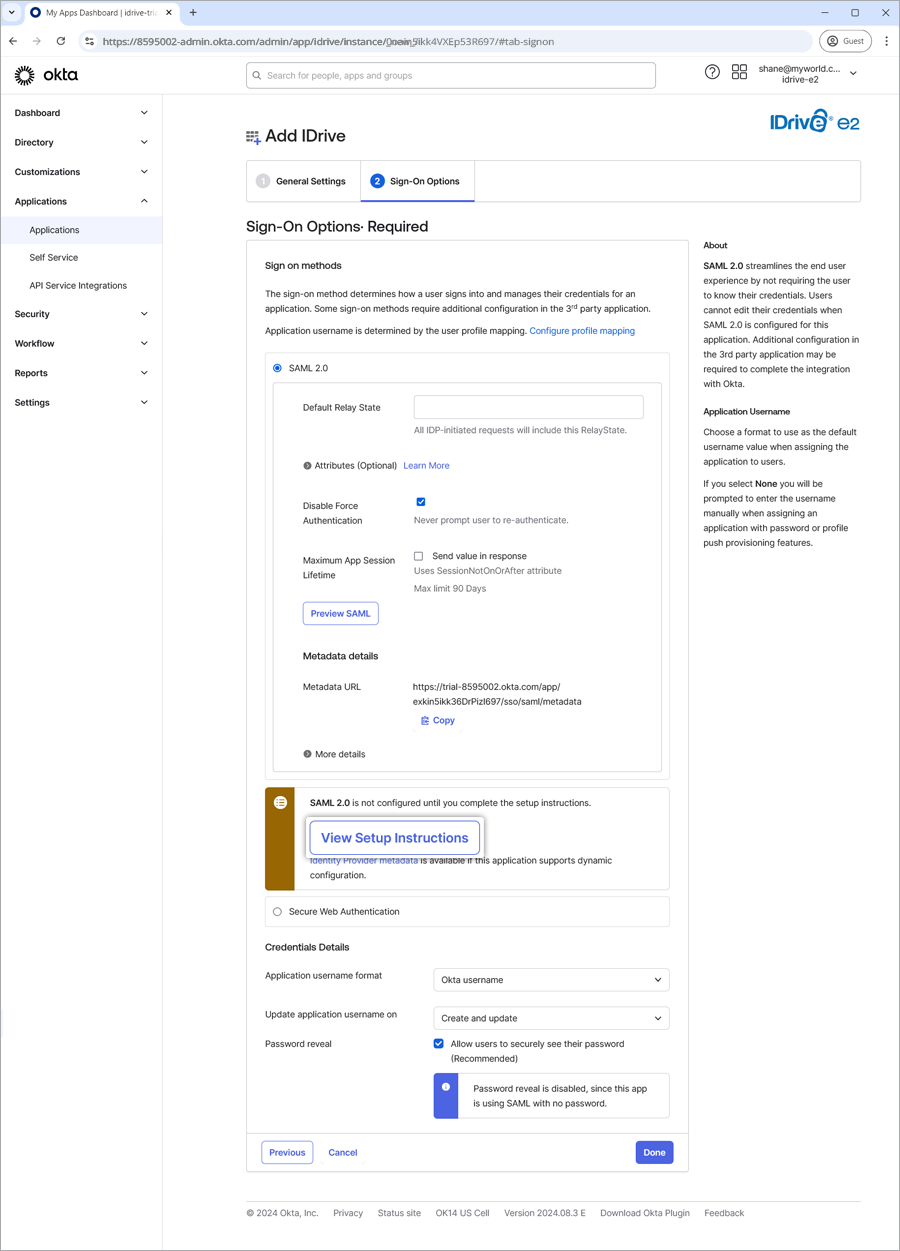

- Sign-On' Options に進み、SAML 2.0 を選択して、'View Setup Instructions' をクリックする。SAML 2.0 シングル・サインオン・ログイン URL、発行者 URL、および X.509 証明書が記載された Web ページが表示されます。これらをコピーして IDrive に貼り付ける。® e2 SSOの設定。

ユーザーを割り当てる

ユーザーアカウントのSSOを有効にするには、管理者がOktaコンソールで新しいアプリにユーザーを割り当てる必要があります。

ユーザーを割り当てる、

- Oktaコンソールで新しいアプリを起動します。

- アサイン」をクリックする。

シングルサインオン (SSO) 用のIDrive®e2 アカウントの構成

管理者は、IDrive®e2 Webインターフェースからシングルサインオンアプリケーションに受信したSAML 2.0 URLと証明書を提供する必要があります。

SSOを設定するには

- ウェブブラウザでIDrive®e2にサインインします。

- ダッシュボード」>「設定」>「シングルサインオン(SSO)」に移動します。

- SSOプロファイルの名前を入力します。

- 発行者URLとSSOエンドポイントを入力します。

- IDPから受け取ったX.509証明書をアップロードします。

注:X.509証明書は、.pem、.txt、.cer、および.cert形式でなければなりません。 - シングルサインオンの設定」をクリックする

アカウントでSSOが有効になると、確認メールが届きます。

シングルサインオン・プロビジョニング設定 - Okta (SCIM)

IDrive®e2の管理者はIDプロバイダからユーザーとグループのプロビジョニングを設定できるようになりました。IDrive®e2はこの目的のためにSCIM (System for Cross-domain Identity Management) プロビジョニング方法をサポートしています。

Oktaでシングルサインオン(SSO)プロビジョニングをセットアップするには、管理者は以下のことを行う必要があります:

IDrive®e2アカウントでSCIMプロビジョニングトークンを生成する

管理者は、SCIM (System for Cross-domain Identity Management) プロビジョニングトークンを生成して使用し、IdP にリンクされているすべてのユーザをIDrive®e2 アカウントに同期する必要があります。

トークンを生成する、

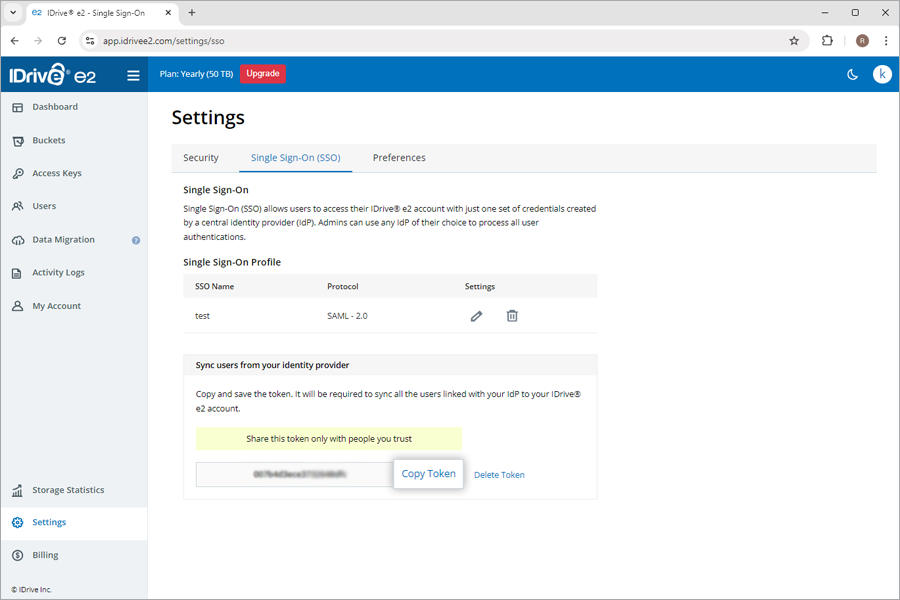

- ウェブブラウザでIDrive®e2にサインインします。

- ダッシュボード」>「設定」>「シングルサインオン(SSO)」に移動します。

- SSOセクションで、「Sync users from your identity provider」の下にある「Generate Token」ボタンをクリックしてトークンを生成する。

- トークンのコピー」ボタンをクリックすると、トークンがコピーされ、将来の参照用に保存されます。

トークンは、IdPにリンクされているすべてのユーザーをIDriveに同期するために必要となります。® e2アカウント

- 以下の SCIM User プロビジョニング URL を IdP に設定します:

https://api.idrivee2.com/api/sso/user_provisioning

SCIMプロビジョニングの設定

アプリが作成されると、管理者はSCIMプロビジョニング用にアカウントを設定できる。

SCIMプロビジョニングを設定するには

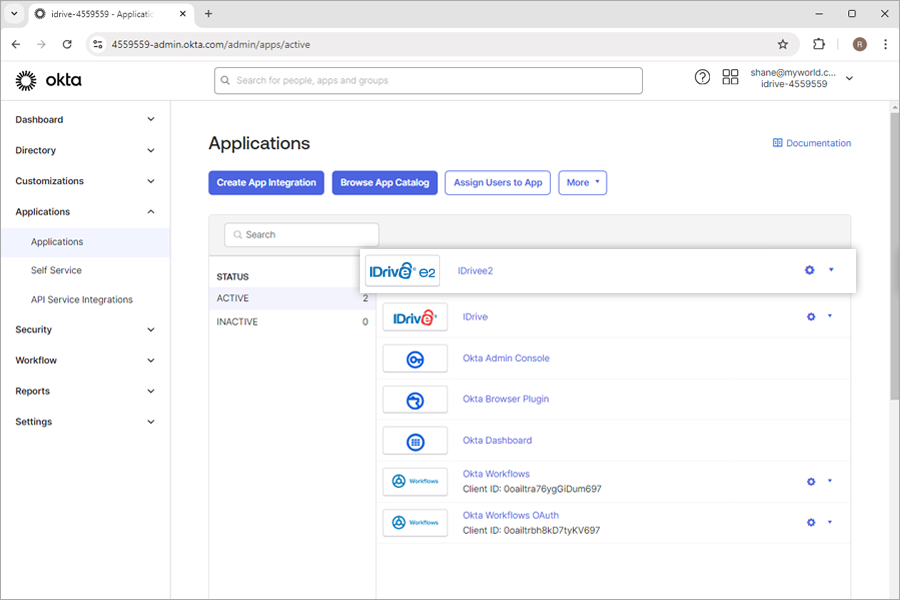

- Oktaアカウントの認証情報を使用してOktaコンソールにログインします。

- アプリケーション」で、新しく作成したアプリをクリックする。

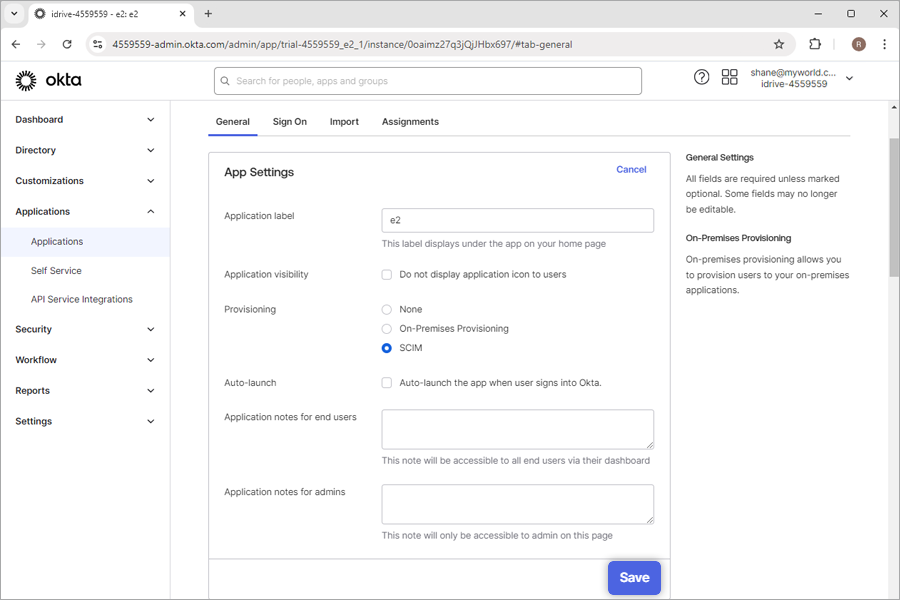

- General」に移動し、「App Settings」に対応する「Edit」をクリックし、「SCIM」を選択します。保存」をクリックします。

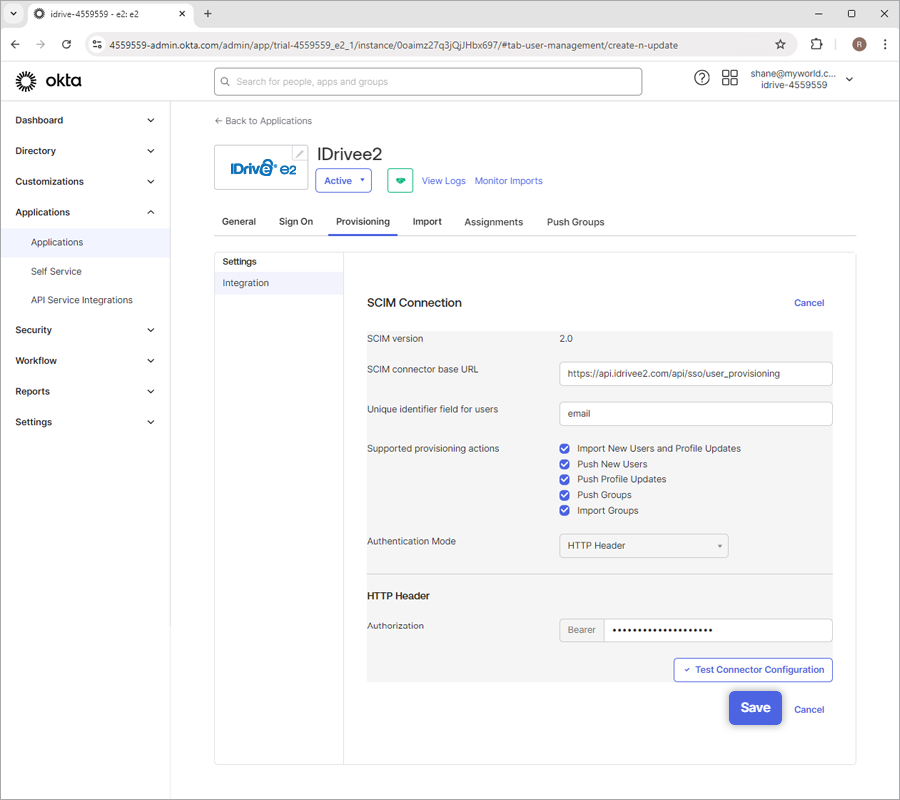

- Provisioning」に移動し、「SCIM Connection」に対して「Edit」をクリックし、必要な変更を以下のように修正する:

- SCIMコネクタのベースURL:

https://api.idrivee2.com/api/sso/user_provisioning - ユーザー用一意識別子フィールド:Eメール

- サポートされているプロビジョニング・アクション以下のオプションをクリックして有効にします:

- 新規ユーザーをプッシュする

- プロフィールの更新をプッシュする

- プッシュ・グループ

- 認証モード:HTTPヘッダー

- 認証IDrive®e2アカウントで生成されたSCIMプロビジョニングトークンを入力します。

- SCIMコネクタのベースURL:

- 保存」をクリックする。

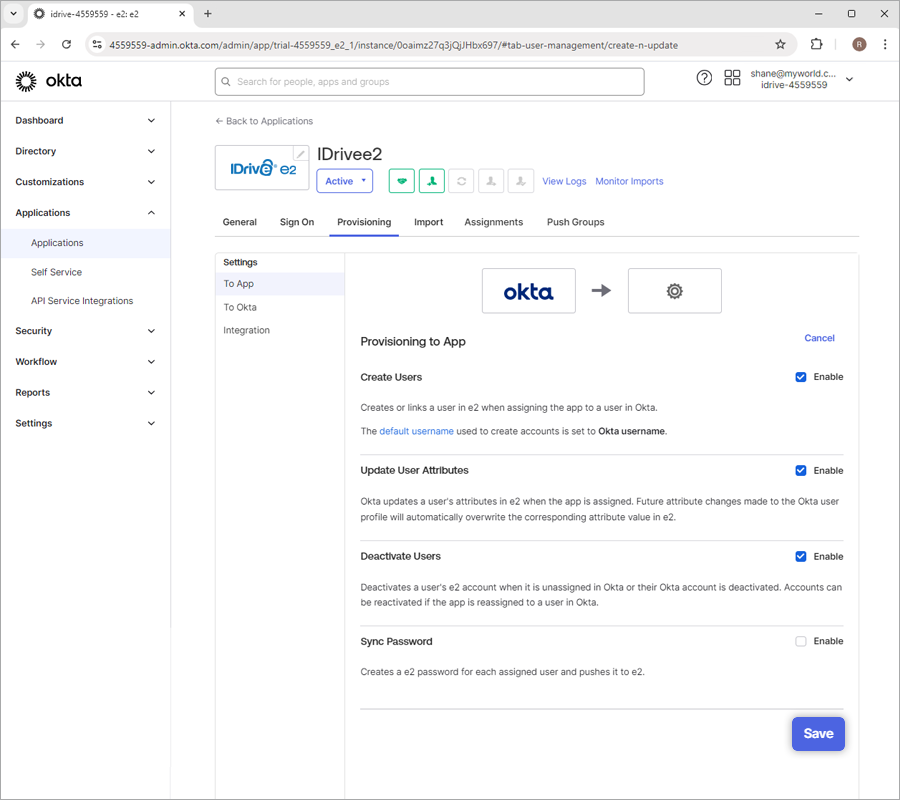

- To App」タブで、「Provisioning to App」オプションに対して「Edit」をクリックする。

- 以下のオプションを有効にするには、「Enable」をクリックします:

- ユーザー作成

- ユーザー属性の更新

- ユーザーの無効化

- 保存」をクリックする。

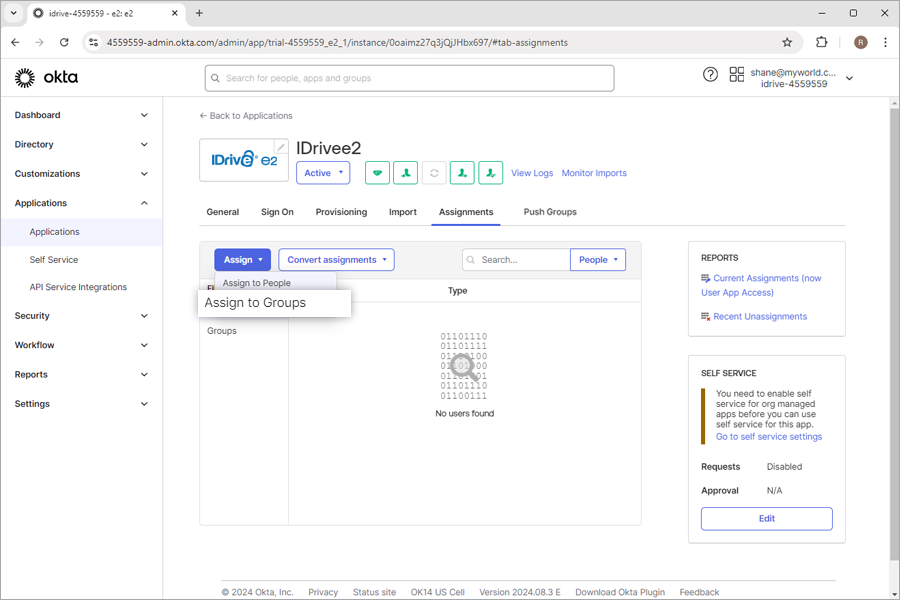

ユーザーを割り当てる

プロビジョニングを開始するには、管理者はユーザー/グループをアプリケーションとプッシュ・グループに割り当てる必要がある。

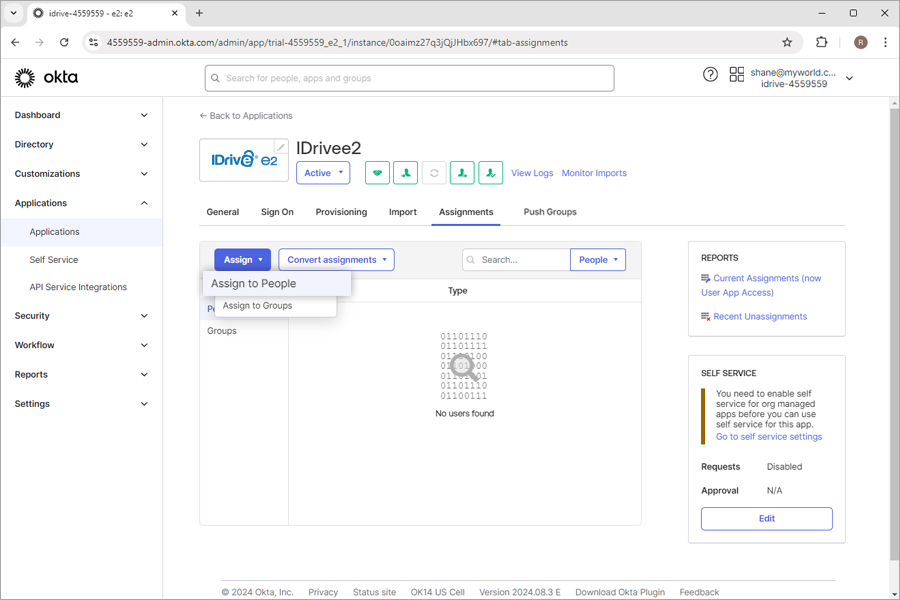

ユーザーを割り当てる、

- Oktaコンソールで新しいアプリを起動します。

- Assignments(割り当て)」から「Assign(割り当て)」をクリックし、「Assign to People(人に割り当てる)」または「Assign to Groups(グループに割り当てる)」を選択して、それぞれユーザーまたはグループ内のユーザーをプロビジョニングします。

これにより、ユーザーとグループ内のユーザーがプロビジョニングされる。

注:新しいユーザーを追加したい場合は、'Directory' > 'People'に進み、'add person'をクリックします。